Что такое «этичный взлом» — как зарабатывать деньги, будучи хакером?

Когда мы думаем о хакерах, то в первую очередь в голову приходят загадочные личности в худи, которые воруют конфиденциальные данные крупных компаний. На основе таких представлений понятие «этичного взлома» или «этичного хакинга» воспринимается исключительно как оксюморон.

Однако многие люди действительно начинают заниматься хакерством по вполне этичным причинам. Их можно разделить на две группы: нейтральные «серые шляпы» и положительные «белые шляпы».

Что такое «gray hat»?

В первую очередь, свою роль играет так называемая любовь разбираться: желание узнать, что и как работает, а также расширить собственные возможности. Те же импульсы движут ребенком, который разбирает часы и собирает их заново. Так, вас может мотивировать желание узнать, а удастся ли эффективно обойти защитные системы определенных программ.

Это приятно — знать, что вы способны защитить себя онлайн

Хорошо, если вам никогда не придется взламывать чью-то почту, но осознание того, что вы могли бы, если потребуется, приносит удовольствие. Это как боевые искусства. Большая часть из нас, если посчастливится, никогда не вступит в драку, но знание того, что вы сможете при необходимости постоять за себя, обнадеживает.

Хакинг вполне может быть средством самозащиты. Познакомившись с основами этичного взлома, вы узнаете, что грозит вашей приватности в сети. Таким образом сможете защитить себя от потенциальных атак и принимать более умные решения в плане поведения в сети.

С рассветом интернета вещей наша жизнь все в большей мере будет переходить в «онлайн». Поэтому вскоре навыки взлома будут лишь одним из способов самозащиты.

Введение в этичный взлом

Этичный взлом — это еще и довольно прибыльное дело. Можно работать специалистом по анализу информационной безопасности, пентестром, просто IT-специалистом или продавать свои навыки с помощью онлайн-курсов и электронных книг.

Все больше профессий пропадают из-за всеобщей автоматизации, но спрос на специалистов в цифровой безопасности лишь возрастает

Тех, кто работает в одной из этих сфер, принято называть «этичными хакерами».

Что такое взлом?

Говоря простым языком, этичные хакеры проверяют системы безопасности. Каждый раз, когда вы совершаете действия, которые не были предусмотрены этой системой, вы совершаете своеобразный «хак». Обычно это подразумевает оценку «входных данных» системы.

Такими входными данными может быть все, начиная с форм на сайтах до открытых портов сети. Они нужны для взаимодействия с сервисами, но они же привлекают и хакеров.

Это может быть и что-то совсем необычное. Оставьте где-нибудь USB-накопитель, и обязательно найдется кто-нибудь, кто подключит его к своему устройству. Владельцу накопителя это обеспечит полноценный контроль над отныне зараженной системой.

Существует много подобных способов, которые на первый взгляд кажутся безопасными, но представляют интерес для хакеров.

Чем больше таких источников входа, тем больше возможностей для хакеров. Именно поэтому постоянно добавлять новые особенности («раздувать систему») — это не всегда хорошая идея для разработчиков. Аналитики по вопросам безопасности стараются уменьшают вероятности атак, снижая количество возможных источников для входа.

Как работают хакеры

Чтобы стать продуктивным этичными хакером, нужно знать, чему вы будете противостоять. Вашей задачей будет пробовать разнообразные виды атак, чтобы клиенты смогли закрыть уязвимости.

Вот некоторые из путей получения доступа к сети:

Фишинговая атака

Это подвид «социальной инженерии», в котором целью хакера является отдельный пользователь («человеческий фактор»), а не вся система. Так, он пытается заставить пользователя добровольно передать свои данные, выдавая себя за IT-специалиста или отправляя сообщение будто бы от лица бренда, с которым предстоит работать (это называется спуфинг). Они даже могут создать фейковый сайт с формами для сбора информации.

Злоумышленнику затем остается воспользоваться этими данными, чтобы проникнуть в сеть и получить к ней доступ.

Целевой фишинг — фишинг, направленный на конкретного человека в организации. Whaling (англ. «китобойный промысел») — атака на высокопоставленных руководителей и менеджеров. В большинстве случаев для фишинга даже не нужны продвинутые навыки работы с ПК. Достаточно знать email.

SQL инъекции

Это уже больше похоже на то, что вы себе представляете, думая об архетипных хакера. SQL — это язык программирования, которые используется для управления базами данных. Регистрируясь на сайте и оставляя свой пароль, вы приводите к тому, что система создает новую запись с этой информацией в таблице.

Иногда эти формы принимают команды, которые позволяют хакерам получать доступ к записям или вовсе управлять ими.

У хакера уйдет много времени на то, чтобы найти эти уязвимости вручную. В таких случаях используются инструменты наподобие Hajiv. Они автоматически ищут бреши, поэтому пригодятся и «белым шляпам».

Уязвимость нулевого дня

Здесь акцент делается на поиске слабостей в ПО или протоколах безопасности, которые у разработчика еще не было возможность исправить. Хакеры могут использовать как созданное компанией ПО, так и программы, которые она использует.

Например, однажды хакеры получили доступ к камерам безопасности с помощью уязвимости нулевого дня, и с этого момент получили возможность отслеживать все происходящее.

В этом случае умение писать код уже пригодится.

Атака «грубой силой»

Brute force — это метод поиска комбинации пароля и имени пользователя. В таком случае нужно перебрать все возможные комбинации. Чаще всего используется ПО, которое занимается этим самостоятельно.

DoS-атака

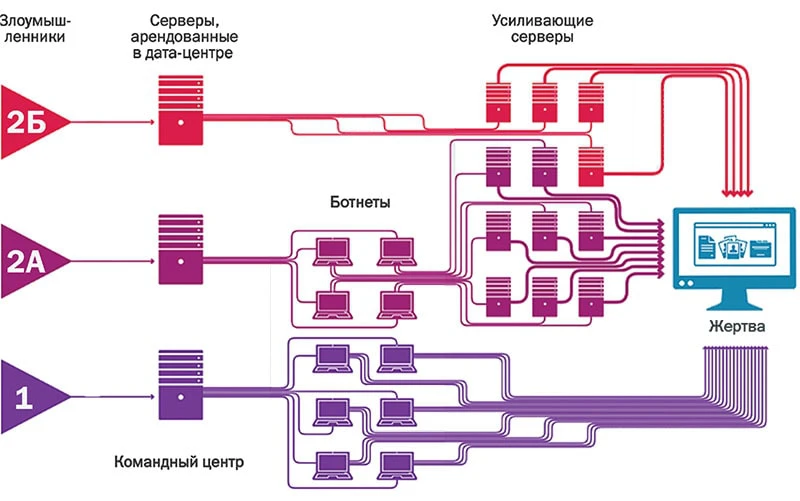

Атака denial of service (англ. «отказ в обслуживании») осуществляется с целью вывести из строя определенный сервер.

Они проводятся таким образом, что сервер получает слишком много запросов. Обычно речь идет о тысячах или даже миллионах запросов.

Самые крупные атаки такого типа — DDoS (распределенные). Они осуществляются с нескольких компьютеров на один.

Работа этичного хакера

Это лишь краткая выжимка из тех методов, которые пользуются хакеры для получения доступа к сетям. Одна из задач хакера — мыслить креативно и искать потенциальные слабости в системах безопасности.

Вам нужно будет сканировать, определять и использовать уязвимости, чтобы понимать, как система реагирует. После этого потребуется составить отчет и предложить меры по устранению брешей.

Например, если вы столкнулись с фишинговыми атаками, можно порекомендовать провести тренинг среди сотрудников, чтобы те научились определять сообщения от злоумышленников. Если проблема с уязвимостью первого дня, можно посоветовать использовать более продвинутый файрволл. Наконец, предложить обновить ПО или перестать использовать определенные инструменты совсем. Если найдете уязвимости в софте самой компании, нужно указать на них команде разработчиков.